一新发现的勒索软件家族通过勒索软件即服务(RaaS)商业模式提供,让网络罪犯们得以轻松定制自己的恶意软件。

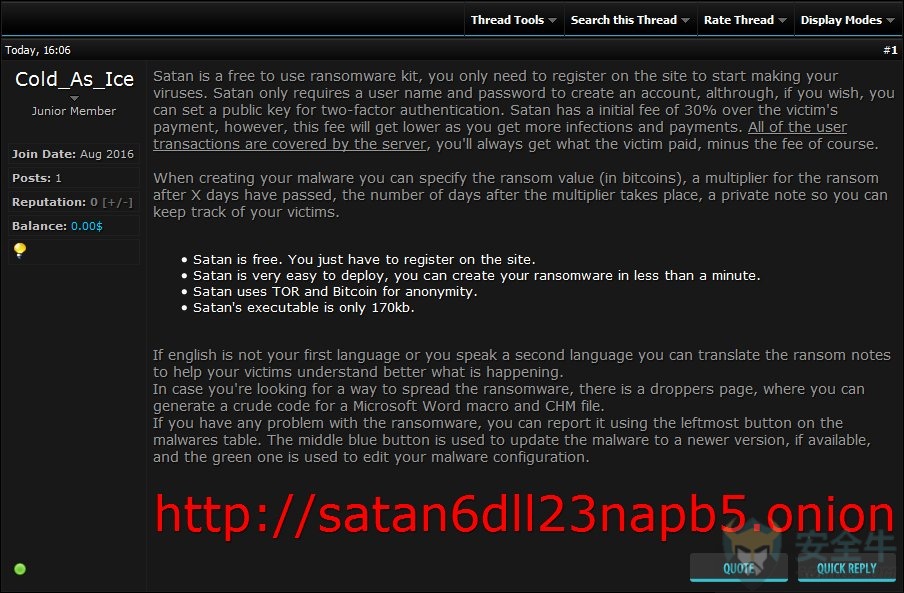

该勒索软件家族由安全研究员Xylitol发现,命名为“撒旦(Satan)”,由于只需创建账号即可使用,任何有意的罪犯都能用。勒索收益仅需给作者抽成30%,让该RaaS颇具吸引力。

事实上,该RaaS有意让使用者不用投入太多精力,因为它会处理赎金支付和新功能的添加。不过,成为会员得收点发行费,但开发者宣称,成功的案例会奖励更高的赎金支付提成。

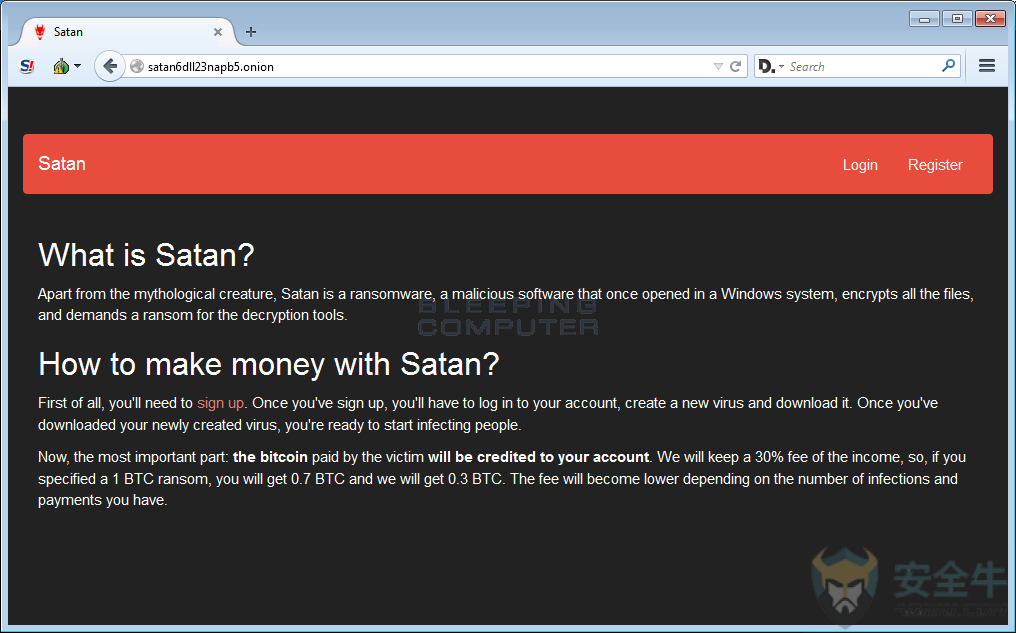

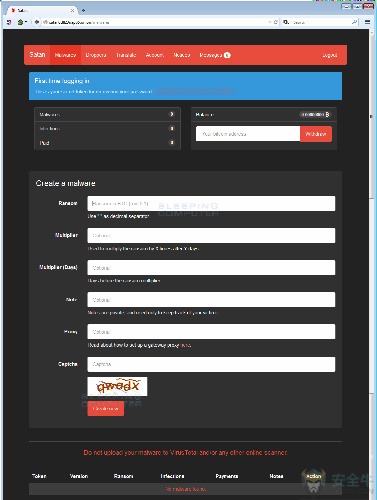

“撒旦”RaaS站点的欢迎页面上写有该服务的说明,注册用户能访问一个控制台,通过多个页面设置他们自己的勒索软件。这些设置页面包括:恶意软件、释放器、翻译、账户、通知和消息。

“恶意软件”页面上,属意罪犯可自定义他们自己的勒索软件:设定赎金数额、赎金保持不变的天数、过期增长率。“释放器”页面辅助会员打造恶意微软Word宏或CHM安装程序,通过垃圾邮件或其他方式投送恶意软件。

会员可在“翻译”页面扩展用于勒索信的语言,在“账户”页面跟踪被感染受害者的数量、已支付数和其他信息。“通知”页面用于显示来自RaaS开发者的消息,而“消息”页面则是为“客户服务”请求所设。

“撒旦”运营者会专门要求会员不要与VirusTotal共享下载勒索软件样本,降低安全厂商遇到该变种的可能性。该服务目前在地下论坛上打广告,恶意载荷和盈利模式都有介绍。

为规避分析,“撒旦”勒索软件内置了很多虚拟化检查,只要觉得自身运行在虚拟机里,立马终止进程。如果检查通过,该恶意软件会将自身注射进TaskHost.exe进程,然后开始加密被感染计算机上的文件。

该勒索软件目前针对350多种文件类型,安全研究人员还在分析其加密算法。他们现在所知道的,是该恶意软件会在被加密文件的文件名后添加上.stn后缀,而不是在编码该文件名之前。

加密过程中,“撒旦”会在每个包含有被加密文件的文件夹中,释放出一个名为“HELP_DECRYPT_FILES.html”的勒索信。加密完所有文件后,它会运行cipher.exe程序,清除C盘上未使用空间的所有数据。

“撒旦”的勒索信包含有唯一的受害者ID和一条通向TOR匿名支付站点的URL,以及用户恢复被加密文件应遵循的指令。勒索信还宣称使用了AES-256和RSA-2048加密算法,不过,这一点尚有待证实。

- 蜜度索骥:以跨模态检索技术助力“企宣”向上生长

- 合合信息启信宝数据产业洞察:长三角地区数据企业超48000家,数量领跑全国

- 2025年全球网络安全支出将激增15% | 行业观察

- 华为数据存储两大新品齐发:全面闪存化,全面向AI

- 数据中心太耗电,微软携手Constellation Energy探索核能供电新途径

- 戴尔一周内发生两起数据泄露事件,Atlassian工具成泄露源头

- 华为ICT学院年会2024举办,ICT学院3.0计划正式启航

- 华为启动全球金融伙伴“融海计划”,共创行业新价值

- 华为联合多家伙伴发布《现代化金融核心系统白皮书:实践篇》

- 华为发布数据智能解决方案5.0,加速金融大模型应用从“赋能”到“产能”

- 华为加速推动鲲鹏昇腾原生创新,未来三年赋能百万原生人才

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。